دانلود کرک نرم افزار Core Impact 18

نرم افزار Core Impact جامعترین نرمافزار جهت ارزیابی و تست آسیبپذیری های امنیتی سازمان شماست

Core Impact با بیش از ۱۵ سال سابقهی کاری در زمینهی امنیت و تحقیقات در بالاترین سطوح به شما این امکان را میدهد تا با آزمایش جدیدترین روشهایی که امروزه مجرمین سایبری از آن استفاده می کنند، وضعیت امنیتی سازمان خود را بسنجید.

کرک نرم افزار Core Impact v18.2 برای اولین بار در کشور توسیط تیم مهندسی معکوس کرک فور آل کرک شده است.

Core Impact تنها محصولی است که امکان شبیهسازی حملات چندمرحلهای را فراهم ساخته و زنجیره ی آسیبپذیری هایی که مسیر ورود به داراییها و سیستمهای حیاتی سازمان شما هستند را کشف میکند.

- تست آسیبپذیری دوربینهای مداربسته

- آنالیز حملهی What-If

- تست وب سرویسها برای برنامههای کاربردی وب و موبایل

Core Impact شامل موارد زیر می باشد:

سیستمهای کاربری

کلمههای عبور و هویتها

شبکههای بیسیم

دستگاههای موبایل

سیستم و تجهیزات شبکه

سرویسها و برنامههای کاربردی

ویژگی های نرم افزار Core Impact Pro

اکسپلویتهایی با ارزش تجاری

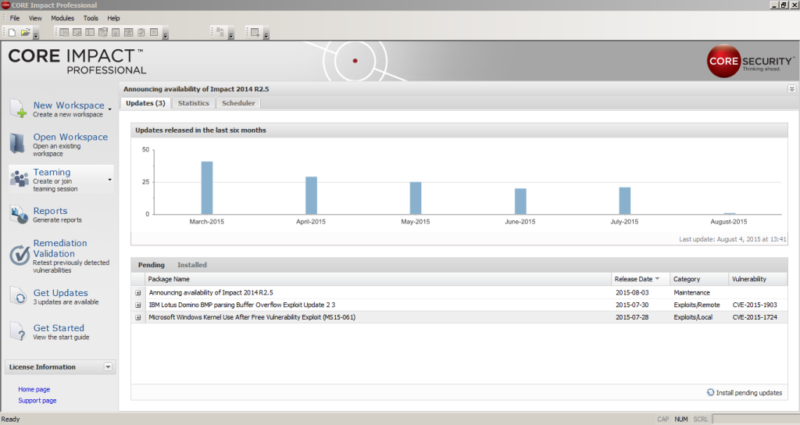

نرم افزار Core Impact Pro با به روزترین اکسپلویتها قابلیت تست و ارزیابی واقعی را فراهم میسازد. نرم افزار Core Impact Pro ماهیانه بیش از ۳۰ اکسپلویت جدید و یکسری به روزرسانیهایی مربوط به دیگر قابلیتهای خود را ارائه میدهد.

گزارشگیری

نرم افزار Core Impact Pro امکانات جامعی برای گزارشگیری فراهم نموده است:

گزارشگیری از آسیبپذیری های قابل سوءاستفاده جهت برنامهریزی برای رفع و اصلاح آنها

گزارشگیری از معیارهایی که اثر سیستم دفاعی چندسطحی را نمایش میدهند.

گزارشگیری از تائید رفع آسیبپذیری

گزارشگیری مطابق با مقررات صنعتی و دولتی

افزونهی ExCraft SCADA برای نرم افزار Core Impact Pro

Core Security با همکاری آزمایشگاههای ExCraft، اکسپلویتهای بهبودیافتهی SCADA را جهت استفاده در نرم افزار Core Impact Pro تولید کرده است.

افزونهی ExCraft SCADA که شامل بیش از ۵۰ اکسپلویت میباشد، می تواند انواع مختلف سیستمهای SCADA را ازلحاظ امنیتی ارزیابی کند. همچنین بهطور متوسط ماهانه حدود ۱۰ اکسپلویت جدید به این افزونه، اضافه میشود.

تست نفوذ شبکه

تست نفوذ شبکه

- جمع آوری اطلاعات شبکه و ایجاد پروفایلهای سیستم

- شناسایی و اکسپلویت کردن آسیب پذیریهای برنامه های کاربردی، سرویسها، دستگاهها و سیستمعاملهای حیاتی

- تقلید از حملات مهاجم جهت دسترسی و دستکاری داده

- نفوذ به سیستمهای آسیبپذیر بعنوان پایگاهی برای حمله به دیگر منابع شبکه از طریق VPN و Proxy

- تست و ارزیابی توانایی فناوری های دفاعی جهت شناسایی و متوقف کردن حملات

- کشف hashهای مربوط به NTLM ویندوز و تلاش برای شکستن آنها

- Crawl کردن سایتها، موتورهای جستجو و امثال آنها برای کسب اطلاعات در مورد هدف موردنظر

- ساخت ایمیلهای phishing بصورت دستی و یا از روی نمونههای موجود

- کشف هویتها مانند نام کاربری، رمز عبور، کلیدهای SSH و cookieها

- به دستگیری کنترل خودکار سیستم از طریق احراز هویت ضعیف دستی و یا با روش تست نفوذ سریع (RPT)

- استفاده از هویتهای کشف شده بعنوان بخشی از حملات چندبرداری در فرایند تست نفوذ

تست نفوذ شبکههای بیسیم

ارزیابی شبکههای رمزشدهی WEP،WPA-PSK و WPA2-PSK

اجرای حملات man in the middle، شنود انتقال ترافیک بیسیم، و قرار دادن اکسپلویت ها در داخل ترافیک

ایجاد نقاط دسترسی Wifi جعلی

تست نفوذ برنامههای کاربردی تحت وب

حملات دوربینهای مداربسته

اعتبارسنجی اسکن آسیبپذیری

پلتفرم هوشمند حملهی Core Security از طریق مدلسازی، شبیهسازی و تست آنچه که یک مهاجم واقعی می تواند انجام دهد، به شما کمک میکند تا بر روی رفع محتملترین تهدیدهای سرمایههای حیاتی خود تمرکز کنید.

بدون دیدگاه